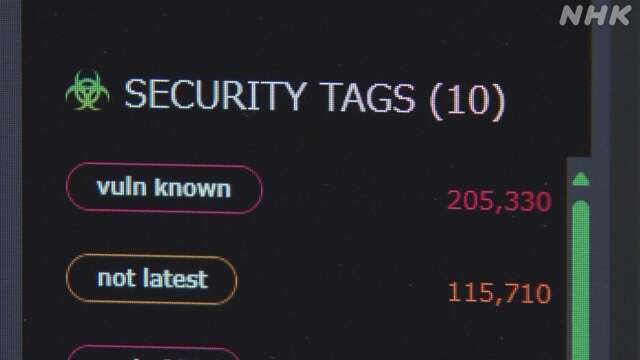

IoT機器 20万台超に「ぜい弱性」

東京のセキュリティー会社「ゼロゼロワン」が、国内でインターネットにつながる「IoT機器」のセキュリティーを調べるため、独自のシステムを使って機器の種類やソフトウエアのバージョンを判別して、分析したところ、先月までの調査でおよそ20万台が、機器を乗っ取られたり、サービスを停止させられたりする、ぜい弱性=セキュリティー上の欠陥を持ったまま使われていることがわかりました。

機器の種類別では、セキュリティー対策に利用される「UTM機器」が8万9000台余り、「アクセスポイント」が5万9000台余り、「ルーター」がおよそ1万7000台、データの共有に利用される「NAS」が7000台余り、ネットワークカメラがおよそ5000台などとなっています。

20万台のうち、およそ半分はメーカーのサポート期間がすでに終了していてぜい弱性に対応できていないもので、残りの半分が、メーカーが対応したものの利用者が適切にアップデートせずに使っていました。

またこれとは別にメーカーのサポートがすでに終了した状態で使い続けている比較的古い時期に発売された機器が、およそ25万台あることもわかりました。

ゼロゼロワンによりますと、こうしたIoT機器は、サイバー犯罪者などに勝手に操作されたり、マルウエアに感染させられて、乗っ取られると、サイバー攻撃の「踏み台」として悪用されるおそれもあるということです。

ゼロゼロワン 萩原雄一社長

リスクが高い機器の数は決して少なくないと感じているし、基本的に毎週、毎週、数は増えていく傾向だ。アップデートをせずに使い続けるとリスクがあると実感してもらうことが大事だと思うし、パスワードの設定が不十分な場合も攻撃を受けやすいので気をつけてほしい。

わずか数秒で…

こうしたIoT機器が抱えるサイバー攻撃のリスクについて、サイバーセキュリティーが専門の横浜国立大学の吉岡克成教授に、実際の機器を使った実験で、検証してもらいました。

実験では、10年以上前に発売された見守り用のカメラを、ソフトウエアのアップデートを行わずに使用しました。

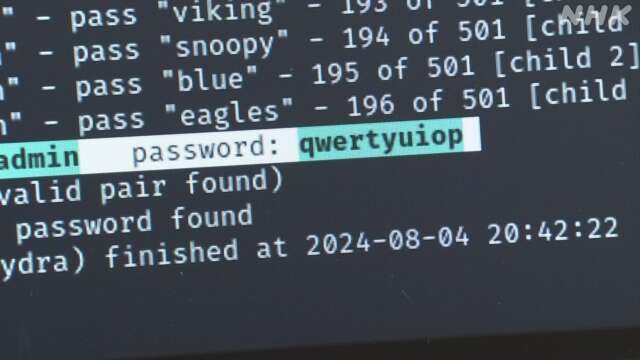

そして、IDやパスワードを知らない攻撃者が管理画面にログインを試みるという想定で、サイバー犯罪者などが使う「辞書攻撃」と呼ばれるパスワードに使われる頻度が高い単語や文字列のリストを順番に試していく手法で、アクセスを試みました。

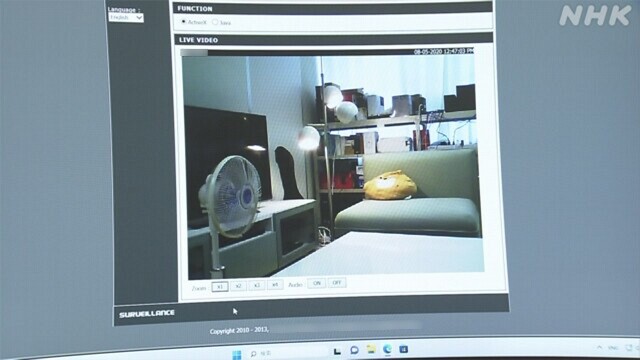

すると、わずか数秒で侵入に成功し、カメラに写っている室内の映像が確認できるようになったうえ、ズームなどの操作も行えるようになりました。

さらに、カメラのセキュリティー上の欠陥をついて不正な命令を実行させると、機器を乗っ取ることに成功しました。

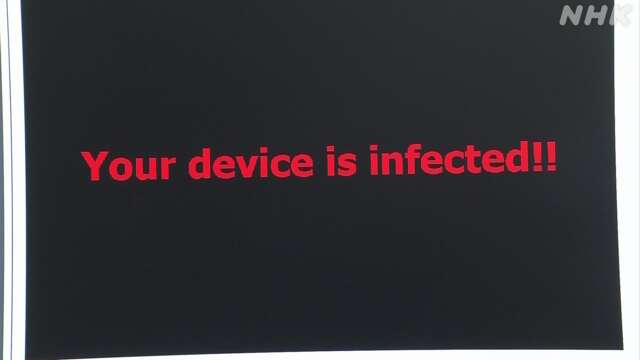

そして疑似的なウイルスを送り込むと、カメラに写っていた映像を「機器は感染しました」という英文に切り替えることもできました。

サイバー犯罪者などは、このように機器を乗っ取って攻撃の踏み台にすることで、自身を特定されづらくしているということです。

吉岡教授

ぜい弱性のあるIoT機器を見つけることは比較的簡単で、ぜい弱性を攻撃することも、その手法が広く共有されている状況のため、技術的な敷居がかなり下がっている。身に覚えのない重大なサイバー攻撃に自分の機器が加担してしまう可能性があり、非常に問題のある状況だ。

利用者本人も自分がIoT機器を所持しているという認識すらない場合がある。利用者もセキュリティーの意識を持って、IDやパスワードの設定を見直したり、ソフトウエアの更新がないかを定期的に確認する姿勢を持つことが必要だ。

数百台が踏み台に

こうしたIoT機器がサイバー攻撃の踏み台に使われたと見られる事例も出ています。

太陽光パネルと接続してパソコンやスマホなどから発電量を把握できる監視装置。

国内のメーカーが開発しおよそ1万台販売されていますが、警察によりますと、おととし10月、この監視装置が攻撃の踏み台として悪用され、静岡県の男性の銀行口座から4回にわたってあわせて30万円が不正に送金されたということです。

この監視装置のメーカーによりますと、機器のソフトウエアに複数のぜい弱性が見つかったということで、「機器が不正送金に悪用されたという事実は把握していませんが、ぜい弱性が見つかったことについては、ソフトウエアを修正し、利用者にはアップデートするよう呼びかけています」としています。

また、IoT機器を踏み台にしたと見られる大規模なサイバー攻撃は海外でも起きています。

アメリカ政府やマイクロソフトは、米軍基地のあるグアムなどの電力や通信といった重要インフラが、中国政府が支援したハッカー集団にサイバー攻撃を受けたことを、去年、明らかにしています。

アメリカのFBIは、ハッカー集団が、少なくとも数百のIoT機器を踏み台として悪用して、セキュリティー侵害したとしています。

サイバー防御か 通信の秘密か

こうした中、日本政府はことし6月から、IoT機器を踏み台にするなどしたサイバー攻撃について、通信情報を傍受するなどして攻撃元をたどり、積極的に防御を行ったり、場合によっては攻撃元のサーバーを無害化したりする、「能動的サイバー防御」を議論する有識者会議を開催しています。

今月6日に開かれた会議ではこれまでの議論の整理が行われ、電気や鉄道などの重要インフラを担う事業者に対して、サイバー攻撃の被害の報告を義務化することに加え、電気通信事業者に対して協力を求め、一定の条件のもとで通信情報を利用して分析することが必要だとしています。

通信情報の利用をめぐっては、憲法が保障する「通信の秘密」との整合性が議論となっていますが、サイバー攻撃から国民を守るという公共の福祉のためには「通信の秘密」は必要かつ合理的な制限を受けるとしています。

一方で、通信情報を利用する範囲について、特に外国が関係する通信の分析が必要としつつ、メールの中身をすべて見るようなことや、データすべてを人間の目で判断することは適切ではないと指摘したうえで、行政側の対応を監視する独立機関の設置を求めています。

また、安全なサイバー空間を守る観点から、攻撃元のサーバーを無害化することは必要だとして、状況に応じた措置を即時的に実施する制度の構築が求められるとしています。

サイバー攻撃の調査や情報発信を行っている、「JPCERTコーディネーションセンター」の佐々木勇人アナリストは、サイバー攻撃が増える中、事後的に対応するだけでは対応が難しくなっていると指摘しています。

佐々木アナリスト

日本周辺の有事が想定される中、ハッカー集団が日本の重要インフラなどにサイバー攻撃をしてきた場合、機密情報を盗まれたり、市民生活に影響が出る可能性があるが、今の日本のサイバー防御では攻撃を早期に把握するには不十分だ。

サイバー攻撃が増える中、事後的に対応するだけではなく、攻撃者にダメージを与え、活動規模を小さくすることが求められる。能動的サイバー防護は、その有効な手立てとなり得る。

サイバーセキュリティーに関する法律に詳しい明治大学の湯淺墾道教授は、「通信の秘密」とのバランスをとる、慎重な議論が必要だと指摘しています。

湯淺教授

通信情報は国民にとって極めてセンシティブな個人情報で、憲法では政府や通信事業者が傍受することを厳しく制限してきた。他方、政府にはサイバー攻撃の脅威から国民を守るという責務もあり、両者の折り合いをどのようにつけていくのか、国民も自分事として考えていかなくてはいけない。

鄭重声明:本文の著作権は原作者に帰属します。記事の転載は情報の伝達のみを目的としており、投資の助言を構成するものではありません。もし侵害行為があれば、すぐにご連絡ください。修正または削除いたします。ありがとうございます。